Seitenhistorie

Es ist möglich, Nuclos mit SSL-Verschlüsselung laufen zu lassen. Dafür benötigen Sie ein SSL-Zertikat, dass in einen Java-Keystore eingebunden ist. Sollte Ihnen das SSL-Zertifikat noch nicht in einem Java-Keystore vorliegen, lesen Sie bitte unten auf dieser Seite nach, wie Sie einen Keystore erzeugen können.

| Info |

|---|

Es ist unbedingt zu empfehlen, ein von einer offiziellen Stelle signiertes Zertifikat zu verwenden. Selbst signierte Zertifikate werden von Java als unzuverlässig und somit als Sicherheitsrisiko eingestuft. |

| Anker | ||||

|---|---|---|---|---|

|

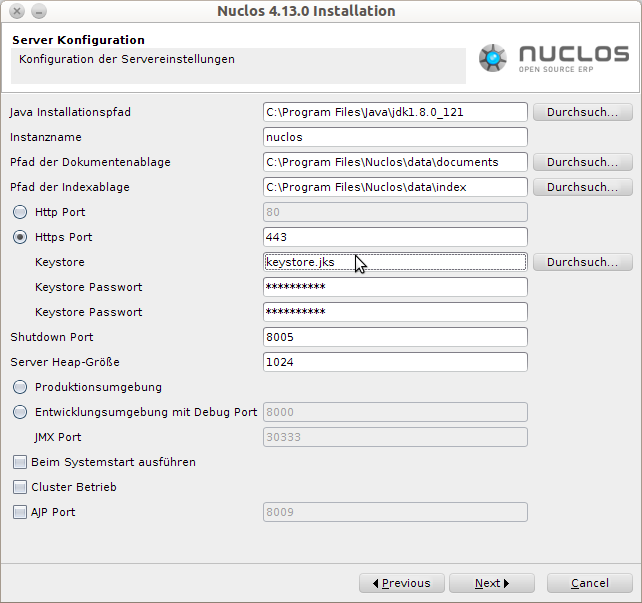

Liegt Ihnen das SSL-Zertifikat bereits in einem Java-Keystore vor, so müssen Sie auf Ihrer Nuclos-Instanz nur einmal erneut den Nuclos-Installer, der derzeit im Einsatz befindlichen Nuclos-Version ausführen, um die SSL-Verschlüsselung zu aktivieren.

Im Schritt "Server Konfiguration" aktivieren Sie dafür bitte den "Https Port" (die Portnummer können Sie frei vergeben; 443 ist der SSL-Standardport) und wählen den Ihnen vorliegende Java-Keystore aus. Sie müssten dabei das Passwort des Keystores eintragen und einmal bestätigen.

Fertig! Nach Abschluss des Installers und einem Start des Nuclos-Dienstes läuft Ihre Nuclos-Instanz mit SSL-Verschlüsselung.

| Info |

|---|

Bitte verifizieren Sie Ihr Zertifkat, wie es auf dieser Seite im unteren Abschnitt beschrieben ist, sollte das Zertifikat beim Aufruf der Nuclos-Webstartadresse oder beim Ausführen des Desktop-Clients nicht erkannt werden (bzw. als unzuverlässig oder ungültig eingestuft werden). |

| Anker | ||||

|---|---|---|---|---|

|

Liegt Ihnen noch kein Java-Keystore vor, so müssen Sie diesen zunächst aus den SSL-Zertifikaten erzeugen. Im folgenden Beispiel besteht das SSL-Zertifikat aus

- einem Root-Zerfikat root.crt,

- zwei Intermediate-Zerfikaten chain1.crt und chain2.crt

- sowie einem privaten Schlüssel private.key.

| Codeblock | ||||

|---|---|---|---|---|

| ||||

root.crt chain1.crt chain2.crt private.key |

Das Root-Zertifikat und die Intermediate-Zertifikate müssen zuerst zu einer Datei zusammengefügt werden. Das geht z.B. einfach über den Konkatenierbefehl cat auf der Kommandozeile. Es ist aber auch möglich, dies in einem Texteditor durchzuführen.

Sind in Ihrem Fall keine Intermediate-Zertifkate vorhanden, dann kann dieser Schritt übersprungen werden.

| Codeblock | ||

|---|---|---|

| ||

cat root.crt chain1.crt chain2.crt > certificate.crt |

Jetzt kann das zusammengefügte Zertifkat mit openssl verschlüsselt werden. Dabei können Sie über die Option "-name" einen Namen vergeben.

Nach dem Absetzen des Kommandos werden Sie dazu aufgefordert, ein Passwort für den Keystore zu vergeben und dieses einmal zu bestätigen.

| Codeblock | ||

|---|---|---|

| ||

openssl pkcs12 -export -inkey private.key -in certificate.crt -name certificate_name -out keystore.p12 |

Anschließend wird der Keystore im p12-Format noch mit dem Java-Keytool in einen Java-Keystore exportiert.

Nach dem Absetzen müssen Sie das Passwort des p12-Keystores eingeben.

Schließlich werden Sie dazu aufgefordert, ein Passwort für den Java-Keystore zu vergeben und dieses einmal zu bestätigen.

| Codeblock | ||

|---|---|---|

| ||

keytool -importkeystore -srckeystore keystore.p12 -srcstoretype pkcs12 -destkeystore keystore.jks |

| Anker | ||||

|---|---|---|---|---|

|

Es ist möglich, den Java-Keystore über die Kommandozeile zu verifizieren.

Mit dem Java-Keytool können Sie sich die Inhalte des Keystores auf der Kommandozeile anzeigen lassen.

| Codeblock | ||

|---|---|---|

| ||

keytool -v -list -keystore keystore.jks |